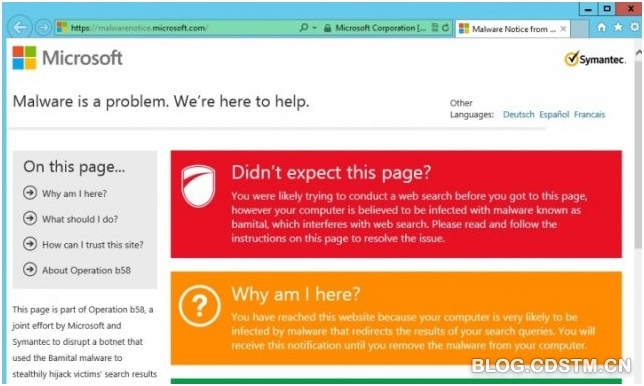

感染了Bamital僵尸恶意软件的计算机用户在点击某个搜索结果时将会看到这个页面。

导致几百万计算机的链接被重定向的僵尸网络已被微软与塞门铁克强行封闭,至少目前这些“僵尸”是不会兴风作浪了,这项技术以欺骗流量作为其目的,而骗取了流量的正是这些“网络僵尸”。上述两家公司估计,每年有大约100万的计算机用户被这些恶意链接重定向到他们并不想去的页面,以此来通过网络广告获取流量,牟取暴利。

按照位于亚历山大市的联邦地区法院的命令,两家公司的技术人员协同联邦执法人员,在两处技术中心端掉控制Bamital僵尸网络的服务器,一台位于新泽西维霍肯ISPrime数据中心的服务器被封闭,与此同时,马纳萨斯Laseweb数据中心的工作人员自行关闭了位于尼德兰总部的一台服务器。Laseweb向微软和塞门铁克两家公司提供了那台服务器的镜像。“这些服务器都是指挥控制服务器,同时也负责抽取由僵尸网络产生的流量。赛门铁克安全响应负责人Vikram Thakur在接受一次Ars的采访时说。

微软总顾问Richard Boscovich说,早在2011年,恶意软件最终认定时,定位精确的服务器就颇费了些时间,恶意软件变幻莫测,所以目标很难确认,但在几个月前僵尸网络稳定下来后,就为我们跟踪它们开了机会之窗。法律程序大约用了两个月的时间。

据微软与赛门铁克由受感染的计算机那里搜集来的法庭证据显示,Bamital经历了几个阶段,最早可追溯至三年前,早期的恶意软件变种通过HTML植入的方式攻击用户的浏览器,“他们在每个页面里植入插框,”Thakur 说:“这样一来不管浏览器载入什么页面都会让这些坏蛋的页面搭了顺风车。”

Bamital后来的变种更为强大,恶意软件可简单将搜索页面的任何点击重定向至自身的服务器,这些服务器轮流通过HTML重定向把受害者的流量输送给广告网络,这些广告网络互相成为对方的数据交换站。所以一次点击最终落定在某一页面之前可能经过了多次重定向——只是这个最终结果并不是用户期望的。

基于Bamital的这一特性,微软采取了不同于以往一些僵尸网络反击者的做法,他们与用户直接建立联系。“这次事件中我们稍微用了一种不同以往的方法,我们会直接将威胁告知受害者。”Boscovich指出。感染了Bamital恶意软件的计算机用户将会被重定向到微软的某个页面,这个页面提供了删除Bamital恶意软件的工具——对其他的恶意软件也同样奏效。

“这一恶意软软件已经有了一个特征标识。”Boscovich说:“或者是由于系统没有打补丁程序,或者是杀毒软件已过期,我们正在取得控制权,控制网络。”“用户一旦有搜索请求,他们就会被带到微软的页面。”

Thakur说,最初恶意软件通过“多管齐下”的方式传播:这其中包括打包伪装成其他内容后通过点对点方式进行传输。但让大多数受害者深受其害的是“插件下载”,带有恶意软件的网站企图攻击浏览器的安全漏洞,“我们有证据证明僵尸网络的操纵者污染了搜索引擎,通过把搜索结果链接重定向到某些服务器链接的方式,而这些服务器上往往带有漏洞攻击程序。”他说到。

随着网络僵尸新变种的出现,操作员们试图升级已被感染的系统。“在这一过程中他们似乎忽略了一些人,那些操纵僵尸网络的人,他们也已经废弃了含有恶意软件早期版本的旧的服务器。”

2011年,微软与塞门铁克已经能够监视流向某一“僵尸”服务器的流量,我们得到的反馈数据显示,那台服务器每天拦截了超过300万次的点击,Thakur说,“按照每次点击能带来万分之一的广告价值的保守估计,两家公司得出每年这条灰色链条能获得超过100万的广告收入。“可能还会是这一结果的2到3倍。”他说。

与Bamital连接的那些广告网站本身可能完全是欺诈性的,他们充当了数据交换站的角色,交换数据后,摇身一变使自己披上了合法广告网站及其附属程序的外衣。“Bamital在呈现最终内容之前可能经过了数个广告网站,Thakur说:“这一过程是非常复杂的。”

微软和赛门铁克希望通过已查封的位于新泽西的服务器所获得的数据,更深的了解诸如Bamital这类僵尸网络的地下广告网站的生存状态。“但是现在就说要抓住实际的犯罪者还为时尚早,”Bosvoich说:“我们还需要推敲这些证据。”但是他指出微软与塞门铁克在确认僵尸操纵者方面已经取得了些成功,就像在处理Kelihos时一样。

【本文由大轩独家授权中国数字科技馆使用,未经许可请勿转载。商业或非商业使用请联系中国数字科技馆】

留言